Regulamin ONZ nr 155 - Jednolite przepisy dotyczące homologacji pojazdów w zakresie cyberbezpieczeństwa i systemu zarządzania bezpieczeństwem [2021/387]

(Dz.U.UE L z dnia 9 marca 2021 r.)

Data wejścia w życie: 22 stycznia 2021 r.

Niniejszy dokument służy wyłącznie do celów dokumentacyjnych. Następujące teksty są autentyczne i prawnie wiążące:

- ECE/TRANS/WP.29/2020/79

- ECE/TRANS/WP.29/2020/94 oraz

- ECE/TRANS/WP.29/2020/97

SPIS TREŚCI

REGULAMIN

1. Zakres

2. Definicje

3. Wystąpienie o homologację

4. Oznakowanie

5. Homologacja

6. Świadectwo zgodności dla systemu zarządzania cyberbezpieczeństwem

7. Specyfikacje

8. Zmiana typu pojazdu oraz rozszerzenie typu homologacji

9. Zgodność produkcji

10. Sankcje z tytułu niezgodności produkcji

11. Ostateczne zaniechanie produkcji

12. Nazwy i adresy placówek technicznych odpowiedzialnych za przeprowadzanie badań homologacyjnych oraz nazwy i adresy organów udzielających homologacji typu

ZAŁĄCZNIKI

1 Dokument informacyjny

2 Zawiadomienie

3 Układ znaku homologacji

4 Wzór świadectwa zgodności dla systemu zarządzania cyberbezpieczeństwem

5 Wykaz zagrożeń i odpowiadających im środków ograniczających

Niniejszy regulamin ma również zastosowanie do pojazdów kategorii O, gdy są one wyposażone w co najmniej jeden elektroniczny moduł sterujący.

Do celów niniejszego regulaminu stosuje się następujące definicje:

Informacje te udostępnia się a) wyłącznie przed udzieleniem homologacji po raz pierwszy zgodnie z niniejszym regulaminem, oraz b) przy każdej aktualizacji metody lub kryteriów oceny.

Informacje te mają być udostępniane do celów gromadzenia i analizy najlepszych praktyk oraz z myślą o zapewnianiu spójnego stosowania niniejszego regulaminu przez wszystkie organy udzielające homologacji stosujące niniejszy regulamin.

Jednak w przypadku homologacji typu udzielonych przed dniem 1 lipca 2024 r., jeśli producent pojazdów jest w stanie wykazać, że typ pojazdu nie mógł zostać opracowany zgodnie z systemem zarządzania cyberbezpieczeństwem, producent pojazdów wykazuje, że cyberbezpieczeństwo zostało odpowiednio uwzględnione podczas fazy rozwoju przedmiotowego typu pojazdu.

W szczególności w przypadku homologacji typu udzielonych przed dniem 1 lipca 2024 r. producent pojazdów zapewnia wdrożenie innego odpowiedniego środka ograniczającego, jeśli środek ograniczający, o którym mowa w załączniku 5 części B lub C, nie jest wykonalny pod względem technicznym. Producent dostarcza organowi udzielającemu homologacji odpowiednią ocenę wykonalności technicznej.

Jeżeli sprawozdawczość lub odpowiedź nie są wystarczające, organ udzielający homologacji może zdecydować o cofnięciu homologacji systemu zarządzania cyberbezpieczeństwem zgodnie z pkt 6.8.

Dokument informacyjny

Wzór deklaracji producenta dotyczącej zgodności systemu zarządzania cyberbezpieczeństwem

Nazwa producenta: ................................................................................................................

Adres producenta: .................................................................................................................

............... (nazwa producenta) poświadcza, że zainstalowano procesy niezbędne do zapewnienia zgodności z wymaganiami dotyczącymi systemu zarządzania cyberbezpieczeństwem, określonymi w pkt 7.2 regulaminu ONZ nr 155, oraz że będą one utrzymywane.................................................................................................................................

Sporządzono w .............................................................................................. (miejscowość)

Data: ......................................................................................................................................

Imię i nazwisko osoby podpisującej: .....................................................................................

Stanowisko osoby podpisującej: ............................................................................................

................................................................................................................................................

(pieczęć i podpis przedstawiciela producenta)

Układ znaku homologacji

(zob. pkt 4.2 niniejszego regulaminu)

Powyższy znak homologacji umieszczony na pojeździe wskazuje, że odnośny typ pojazdu drogowego uzyskał homologację w Niderlandach (E 4) zgodnie z regulaminem nr 155, a numer homologacji to:. Pierwsze dwie cyfry numeru homologacji oznaczają, że homologacji udzielono zgodnie z wymaganiami określonymi w niniejszym regulaminie w jego pierwotnej wersji (00).

Wzór świadectwa zgodności dla systemu zarządzania cyberbezpieczeństwem

z regulaminem ONZ nr 155

Numer świadectwa [numer referencyjny]

[................. organ udzielający homologacji]

Zaświadcza, że

Producent: ............................................................................................................................

Adres producenta: ................................................................................................................

spełnia przepisy określone w pkt 7.2 regulaminu nr 155

Kontrole następujących elementów: .....................................................................................

przez (nazwa i adres organu udzielającego homologacji lub placówki technicznej): ............

Numer sprawozdania: ............................................................................................................

Świadectwo jest ważne do dnia [..........................................................data ] r.

Sporządzono w [................................................................miejscowość]

Dnia [.......................................................................data ] r.

[.............................................................podpis]

Załączniki: przygotowany przez producenta opis systemu zarządzania cyberbezpieczeństwem

Wykaz zagrożeń i odpowiadających im środków ograniczających

Część A. Podatność lub metoda ataku związane z zagrożeniami

Tabela A1

Wykaz podatności lub metod ataku związanych z zagrożeniami

| Opis podatności/zagrożeń wysokiego i niższego poziomu | Przykładowe podatności lub metody ataku | |||

| 4.3.1. Zagrożenia dotyczące serwerów wewnętrznych odnoszące się do pojazdów znajdujących się w terenie | 1 |

Serwery wewnętrzne wykorzystywane jako narzędzie do ataku na pojazd lub w celu pobrania danych |

1.1 | Nadużycie uprawnień przez personel (atak wewnętrzny) |

| 1.2 |

Nieuprawniony dostęp internetowy do serwera (umożliwiony na przykład przez backdoor, nieusunięte podatności w oprogramowaniu systemu, ataki SQL lub innymi sposobami) |

|||

| 1.3 | Nieuprawniony dostęp fizyczny do serwera (na przykład przez podłączenie pamięci USB lub innego nośnika do serwera) | |||

| 2 |

Zakłócenie połączenia z serwerem wewnętrznym wpływające na działanie pojazdu |

2.1 | Atak na serwer wewnętrzny powodujący, że serwer przestaje funkcjonować, na przykład uniemożliwiający kontakt z pojazdami i świadczenie usług, od których są one zależne | |

| 3 |

Utrata lub naruszenie danych dotyczących pojazdów przechowywanych na serwerach wewnętrznych ("naruszenie ochrony danych") |

3.1 | Nadużycie uprawnień przez personel (atak wewnętrzny) | |

| 3.2 | Utrata informacji w chmurze. Jeżeli dane są przechowywane przez zewnętrznych dostawców usług w chmurze, w wyniku ataków lub wypadków może dojść do utraty danych wrażliwych | |||

| 3.3 |

Nieuprawniony dostęp internetowy do serwera (umożliwiony na przykład przez backdoor, nieusunięte podatności w oprogramowaniu systemu, ataki SQL lub innymi sposobami) |

|||

| 3.4 | Nieuprawniony dostęp fizyczny do serwera (na przykład przez podłączenie pamięci USB lub innego nośnika do serwera) | |||

| 3.5 | Naruszenie w zakresie informacji przez niezamierzone udostępnienie danych (np. błędy administratora) | |||

| 4.3.2. Zagrożenia dla pojazdów dotyczące kanałów komunikacyjnych | 4 | Spoofing komunikatów lub danych otrzymywanych przez pojazd | 4.1 | Spoofing komunikatów przez podszycie się (np. 802.11p V2X podczas jazdy w konwoju, komunikaty gNsS itp.) |

| 4.2 | Atak typu Sybil (w celu podszycia się pod inne pojazdy, tak jakby na drodze było wiele pojazdów) | |||

| 5 |

Kanały komunikacji wykorzystywane w celu prowadzenia nieuprawnionej manipulacji kodem/danymi przechowywanymi w pojeździe, ich usunięcia lub wprowadzenia innych zmian |

5.1 |

Kanały komunikacji umożliwiają wstrzyknięcie kodu, na przykład sfałszowane oprogramowanie binarne może zostać wstrzyknięte do strumienia komunikacji |

|

| 5.2 |

Kanały komunikacji umożliwiają manipulowanie danymi/kodem przechowywanymi w pojeździe |

|||

| 5.3 |

Kanały komunikacji umożliwiają nadpisanie danych/kodu przechowywanych w pojeździe |

|||

| 5.4 |

Kanały komunikacji umożliwiają wymazanie danych/kodu przechowywanych w pojeździe |

|||

| 5.5 |

Kanały komunikacji umożliwiają wprowadzenie danych/kodu do pojazdu (wpisanie danych/kodu) |

|||

| 6 |

Kanały komunikacji umożliwiają przyjęcie niezaufanych/ niewiarygodnych komunikatów lub są podatne na przechwytywanie sesji/ataki przez powtórzenie |

6.1 |

Przyjmowanie informacji z niewiarygodnego lub niezaufanego źródła |

|

| 6.2 |

Atak typu man-in-the-middle / przechwytywanie sesji |

|||

| 6.3 |

Atak przez powtórzenie, na przykład atak na bramkę komunikacji umożliwia atakującemu zmianę oprogramowania elektronicznego modułu sterującego lub oprogramowania układowego bramki na starszą wersję |

|||

| 7 |

Informacje można łatwo ujawnić, na przykład podsłuchując komunikaty lub umożliwiając nieuprawniony dostęp do poufnych plików lub folderów |

7.1 |

Przejęcie informacji/zakłócające promieniowanie/monitorowanie komunikatów |

|

| 7.2 | Uzyskiwanie nieuprawnionego dostępu do plików lub danych | |||

| 8 | Ataki typu "odmowa usługi" przez kanały komunikacji w celu zakłócenia funkcji pojazdu | 8.1 | Wysłanie dużej ilości nieprawidłowych danych do systemu informatycznego pojazdu, tak aby nie mógł on świadczyć usług w prawidłowy sposób | |

| 8.2 | Atak metodą czarnej dziury - aby zakłócić komunikację między pojazdami, atakujący jest w stanie zablokować komunikaty między pojazdami | |||

| 9 | Nieuprawniony użytkownik jest w stanie uzyskać uprzywilejowany dostęp do układów pojazdu | 9.1 | Nieuprawniony użytkownik jest w stanie uzyskać uprzywilejowany dostęp, na przykład dostęp na poziomie administratora | |

| 10 |

Wirusy osadzone w środkach komunikacji są w stanie zainfekować układy pojazdu |

10.1 | Wirus osadzony w środkach komunikacji infekuje układy pojazdu | |

| 11 |

Komunikaty otrzymywane przez pojazd (na przykład X2V lub komunikaty diagnostyczne) lub transmitowane w obrębie pojazdu mają szkodliwą zawartość |

11.1 | Złośliwe komunikaty wewnętrzne (np. CAN) | |

| 11.2 | Złośliwe komunikaty V2X, np. komunikaty infrastruktura-pojazd lub pojazd-pojazd (np. CAM, DENM) | |||

| 11.3 | Złośliwe komunikaty diagnostyczne | |||

| 11.4 | Złośliwe komunikaty własne (np. komunikaty wysyłane normalnie z OEM lub przez dostawcę komponentów/ systemu/funkcji) | |||

| 4.3.3. Zagrożenia dla pojazdów dotyczące ich procedur aktualizacji | 12 |

Nieprawidłowe użycie lub naruszenie procedur aktualizacji |

12.1 |

Naruszenie procedur bezprzewodowej aktualizacji oprogramowania, w tym podrobienie programu lub oprogramowania układowego do aktualizacji systemu |

| 12.2 |

Naruszenie procedur lokalnej/fizycznej aktualizacji oprogramowania, w tym podrobienie programu lub oprogramowania układowego do aktualizacji systemu |

|||

| 12.3 | Oprogramowanie jest przedmiotem manipulacji przed procesem aktualizacji (a w związku z tym jest uszkodzone), mimo że proces aktualizacji pozostaje nienaruszony | |||

| 12.4 | Naruszenie kluczy kryptograficznych dostawcy oprogramowania w celu umożliwienia nieprawidłowej aktualizacji | |||

| 13 |

Możliwość odmowy przeprowadzenia prawidłowej aktualizacji |

13.1 | Atak typu "odmowa usługi" na serwer lub sieć aktualizacji, aby zapobiec wdrożeniu kluczowych aktualizacji oprogramowania lub odblokować specjalne funkcje klienta | |

| 4.3.4. Zagrożenia dla pojazdów związane z niezamierzonymi działaniami człowieka ułatwiającymi cy- berataki | 15 |

Uprawnione podmioty mogą bezwiednie podejmować działania ułatwiające przeprowadzenie cyberataku |

15.1 |

Niewinna ofiara (np. właściciel, operator lub inżynier konserwacji) ulega manipulacji i bezwiednie wgrywa złośliwe oprogramowanie lub umożliwia atak |

| 15.2 | Niestosowanie się do zdefiniowanych procedur bezpieczeństwa | |||

| 4.3.5. Zagrożenia dla pojazdów związane z ich zewnętrzną łącznością i połączeniami | 16 | Manipulowanie łącznością funkcji pojazdu umożliwia cyberatak; może to obejmować telematykę, systemy umożliwiające zdalne operacje oraz systemy wykorzystujące bezprzewodową komunikację krótkiego zasięgu | 16.1 | Manipulowanie funkcjami przeznaczonymi na potrzeby zdalnej obsługi układów pojazdu, takimi jak zdalny klucz, immobilizer i stacja ładowania |

| 16.2 |

Manipulowanie telematyką pojazdu (np. manipulowanie pomiarami temperatury towarów wrażliwych, zdalne odblokowywanie drzwi ładunkowych) |

|||

| 16.3 | Zakłócenia bezprzewodowych systemów lub czujników krótkiego zasięgu | |||

| 17 |

Zainstalowane oprogramowanie innej firmy, np. aplikacje służące do rozrywki, wykorzystywane jako sposób ataku na układy pojazdu |

17.1 | Uszkodzone aplikacje lub aplikacje o niskim poziomie bezpieczeństwa oprogramowania wykorzystywane jako metoda ataku na układy pojazdu | |

| 18 | Urządzenia podłączone do zewnętrznych interfejsów, np. porty USB, złącze OBD, wykorzystywane jako sposób ataku na układy pojazdu | 18.1 | Zewnętrzne interfejsy takie jak USB lub inne porty wykorzystywane jako punkt do przeprowadzenia ataku, na przykład przez wstrzyknięcie kodu | |

| 18.2 | Media zainfekowane wirusem podłączone do układu pojazdu | |||

| 18.3 | Dostęp diagnostyczny (np. klucze w złączu OBD) wykorzystywany w celu ułatwienia ataku, np. manipulowanie parametrami pojazdu (bezpośrednio lub pośrednio) | |||

| 4.3.6. Zagrożenia dla danych/kodów pojazdu | 19 | Ekstrakcja danych/kodu pojazdu | 19.1 | Ekstrakcja autorskiego lub własnego oprogramowania z układów pojazdu (piractwo) |

| 19.2 | Nieuprawniony dostęp do prywatnych informacji właściciela, takich jak tożsamość osobista, dane rachunku bankowego, dane z książki adresowej, dane na temat położenia, elektroniczna identyfikacja pojazdu itp. | |||

| 19.3 | Ekstrakcja kluczy kryptograficznych | |||

| 20 | Manipulowanie danymi/kodami pojazdu | 20.1 |

Nielegalne/nieuprawnione zmiany elektronicznej identyfikacji pojazdu |

|

| 20.2 | Oszustwa dotyczące tożsamości. Na przykład, jeżeli użytkownik chce wyświetlić inną tożsamość, komunikując się z systemami poboru opłat drogowych, systemami producenta | |||

| 20.3 | Działania mające na celu obejście systemów monitorowania (np. włamanie/manipulacja/ blokowanie komunikatów takich jak dane z monitora ODR lub liczba przejazdów) | |||

| 20.4 | Manipulowanie danymi w celu sfałszowania danych dotyczących przejazdu (np. przebieg, prędkość jazdy, trasa itp.) | |||

| 20.5 |

Nieuprawnione zmiany danych diagnostycznych systemu |

|||

| 21 | Wymazanie danych/kodu | 21.1 | Nieuprawnione usunięcie dziennika zdarzeń systemu/manipulacja dziennikiem zdarzeń systemu | |

| 22 | Wprowadzenie złośliwego oprogramowania | 22.2 | Wprowadzenie złośliwego oprogramowania lub działania złośliwego oprogramowania | |

| 23 |

Wprowadzenie nowego oprogramowania lub nadpisanie istniejącego oprogramowania |

23.1 | Podrobienie oprogramowania systemu sterowania pojazdu lub systemu informatycznego | |

| 24 | Zakłócanie systemów lub operacji | 24.1 | Atak typu "odmowa usługi" - może zostać wywołany na przykład na wewnętrznej sieci przez wprowadzenie wielu komunikatów do magistrali CAN lub przez sprowokowanie wad elektronicznego modułu sterującego poprzez dużą częstotliwość komunikatów | |

| 25 | Manipulowanie parametrami pojazdu | 25.1 | Nieuprawniony dostęp w celu sfałszowania parametrów konfiguracji kluczowych funkcji pojazdu, takich jak dane dotyczące hamulców, progu uruchomienia poduszki powietrznej itp. | |

| 25.2 | Nieuprawniony dostęp w celu sfałszowania parametrów ładowania, takich jak napięcie ładowania, moc ładowania, temperatura baterii itp. | |||

| 4.3.7. Potencjalne podatności, które mogą zostać wykorzystane, jeżeli nie będą wystarczająco chronione lub jeżeli nie zostaną wzmocnione | 26 |

Technologie kryptograficzne mogą zostać naruszone lub nie są wystarczająco stosowane |

26.1 |

Połączenie krótkich kluczy kryptograficznych i długiego okresu ważności pozwala atakującemu na złamanie szyfrowania |

| 26.2 |

Niewystarczające wykorzystanie algorytmów kryptograficznych w celu ochrony wrażliwych systemów |

|||

| 26.3 |

Stosowanie przestarzałych algorytmów kryptograficznych lub algorytmów kryptograficznych, które wkrótce staną się przestarzałe |

|||

| 27 |

Możliwość naruszenia części lub dostaw w celu umożliwienia ataków na pojazdy |

27.1 | Sprzęt lub oprogramowanie zaprojektowane w sposób umożliwiający przeprowadzenie ataku bądź sprzęt lub oprogramowanie niespełniające kryteriów projektowych dotyczących powstrzymania ataku | |

| 28 |

Rozwój sprzętu lub oprogramowania umożliwia powstanie podatności |

28.1 | Błędy w oprogramowaniu Występowanie błędów w oprogramowaniu może stanowić podstawę ewentualnych podatności w zabezpieczeniach, które można wykorzystać Dotyczy to w szczególności sytuacji, w których oprogramowania nie poddano testom mającym na celu weryfikację, czy nie ma w nim znanego błędnego kodu/błędów, oraz ograniczenie ryzyka obecności nieznanego błędnego kodu/błędów | |

| 28.2 |

Wykorzystanie pozostałości z etapu rozwoju (np. porty debugowania, porty JTAG, mikroprocesory, certyfikaty opracowywania, hasła dewelopera itd.) może umożliwić sprawcy ataku dostęp do elektronicznych modułów sterujących lub uzyskanie wyższych uprawnień |

|||

| 29 | Podatności wprowadzone w projekcie sieci | 29.1 | Pozostawienie otwartych zbędnych portów internetowych, zapewnienie dostępu do systemów sieci | |

| 29.2 | Obejście rozdzielenia sieci w celu uzyskania kontroli Szczególnym przykładem jest wykorzystanie niechronionych bramek lub punktów dostępu (takich jak bramki samochód ciężarowy-przyczepa) w celu obejścia zabezpieczeń i uzyskania dostępu do innych segmentów sieci, aby popełnić czyny dokonywane w złym zamiarze, takie jak wysyłanie arbitralnych komunikatów magistrali CAN | |||

| 31 |

Może wystąpić niezamierzone transferowanie danych |

31.1 |

Naruszenie w zakresie informacji. Możliwość wycieku danych osobowych, kiedy zmienia się użytkownik samochodu (np. samochód zostaje sprzedany lub jest wykorzystywany jako pojazd wynajmowany nowym wynajmującym) |

|

| 32 | Fizyczne manipulowanie układami może umożliwić atak | 32.1 |

Manipulowanie sprzętem elektronicznym, np. dodanie nieuprawnionego sprzętu elektronicznego do pojazdu w celu umożliwienia ataku typu man-in-the-middle Zastąpienie autoryzowanego sprzętu elektronicznego (np. czujników) nieautoryzowanym sprzętem elektronicznym. Manipulowanie informacjami gromadzonymi przez czujnik (na przykład stosowanie magnesu w celu manipulowania czujnikiem wykorzystującym zjawisko Halla połączonym z przekładnią). |

|

Część B. Środki ograniczające zagrożenia dotyczące pojazdów

Środki ograniczające zagrożenia związane z "kanałami komunikacji pojazdu" wymieniono w tabeli B1.

Tabela B1

Środek ograniczający zagrożenia związane z "kanałami komunikacji pojazdu"

| Nr w tabeli A1 | Zagrożenia dotyczące "kanałów komunikacji pojazdu" | Nr ref. | Środek ograniczający |

| 4.1 | Spoofing komunikatów (np. 802.11p V2X podczas jazdy w konwoju, komunikaty GNSS itp.) przez podszycie się | M10 | Pojazd weryfikuje autentyczność i integralność komunikatów, które otrzymuje |

| 4.2 | Atak typu Sybil (w celu podszycia się pod inne pojazdy, tak jakby na drodze było wiele pojazdów) | M11 |

Mechanizmy kontroli zabezpieczeń, (np. stosowanie sprzętowych modułów zabezpieczeń), należy wdrażać w odniesieniu do przechowywania kluczy kryptograficznych |

| 5.1 |

Kanały komunikacji umożliwiają wstrzyknięcie kodu do danych/kodu przechowywanych w pojeździe, na przykład sfałszowane oprogramowanie binarne może zostać wstrzyknięte do strumienia komunikacji |

M10 M6 |

Pojazd weryfikuje autentyczność i integralność komunikatów, które otrzymuje W ramach układów należy wdrażać bezpieczeństwo od etapu projektu w celu minimalizacji ryzyka |

| 5.2 |

Kanały komunikacji umożliwiają manipulowanie danymi/kodem przechowywanymi w pojeździe |

M7 | Techniki i projekty w zakresie kontroli dostępu stosuje się w celu ochrony danych/kodu systemu |

| 5.3 |

Kanały komunikacji umożliwiają nadpisanie danych/kodu przechowywanych w pojeździe |

||

|

5.4 21.1 |

Kanały komunikacji umożliwiają wymazanie danych/kodu przechowywanych w pojeździe |

||

| 5.5 |

Kanały komunikacji umożliwiają wprowadzenie danych/kodu do układów pojazdu (wpisanie danych/kodu) |

||

| 6.1 |

Przyjmowanie informacji z niewiarygodnego lub niezaufanego źródła |

M10 | Pojazd weryfikuje autentyczność i integralność komunikatów, które otrzymuje |

| 6.2 |

Atak typu man-in-the-middle / przechwytywanie sesji |

M10 | Pojazd weryfikuje autentyczność i integralność komunikatów, które otrzymuje |

| 6.3 | Atak przez powtórzenie, na przykład atak na bramkę komunikacji umożliwia atakującemu zmianę oprogramowania elektronicznego modułu sterującego lub oprogramowania układowego bramki na starszą wersję | ||

| 7.1 |

Przejęcie informacji/zakłócanie promieniowania/monitorowanie komunikatów |

M12 | Dane poufne przekazywane do pojazdu lub z pojazdu muszą być chronione |

| 7.2 | Uzyskiwanie nieuprawnionego dostępu do plików lub danych | M8 | W ramach projektu systemu i kontroli dostępu należy uniemożliwić uzyskanie dostępu do danych osobowych lub danych krytycznych dotyczących systemu przez nieuprawniony personel. Przykład mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP |

| 8.1 | Wysłanie dużej ilości nieprawidłowych danych do systemu informatycznego pojazdu, tak aby nie mógł on świadczyć usług w prawidłowy sposób | M13 | Należy wdrożyć środki służące do wykrywania ataku typu "odmowa usługi" i odbudowy po takim ataku |

| 8.2 | Atak metodą czarnej dziury, zakłócanie komunikacji między pojazdami przez zablokowanie transferu komunikatów do innych pojazdów | M13 | Należy wdrożyć środki służące do wykrywania ataku typu "odmowa usługi" i odbudowy po takim ataku |

| 9.1 | Nieuprawniony użytkownik jest w stanie uzyskać uprzywilejowany dostęp, na przykład dostęp na poziomie administratora | M9 | Stosuje się środki służące zapobieganiu nieuprawnionemu dostępowi i jego wykrywaniu |

| 10.1 | Wirus osadzony w środkach komunikacji infekuje układy pojazdu | M14 | Należy wziąć pod uwagę środki służące do ochrony układów przed osadzonymi wirusami/ złośliwym oprogramowaniem |

| 11.1 | Złośliwe komunikaty wewnętrzne (np. CAN) | M15 | Należy wziąć pod uwagę środki służące wykryciu złośliwych komunikatów lub działań wewnętrznych |

| 11.2 | Złośliwe komunikaty V2X, np. komunikaty infrastruktura-pojazd lub pojazd-pojazd (np. CAM, DENM) | M10 | Pojazd weryfikuje autentyczność i integralność komunikatów, które otrzymuje |

| 11.3 | Złośliwe komunikaty diagnostyczne | ||

| 11.4 | Złośliwe komunikaty własne (np. komunikaty wysyłane normalnie z OEM lub przez dostawcę komponentów/ systemu/funkcji) |

Środki ograniczające zagrożenia związane z "procesem aktualizacji" wymieniono w tabeli B2.

Tabela B2

Środki ograniczające zagrożenia związane z "procesem aktualizacji"

|

Nr w tabeli A1 |

Zagrożenia dla "procesu aktualizacji" | Nr ref. | Środek ograniczający |

| 12.1 |

Naruszenie procedur bezprzewodowej aktualizacji oprogramowania. w tym podrobienie programu lub oprogramowania układowego do aktualizacji systemu |

M16 | Należy wdrożyć procedury bezpiecznej aktualizacji oprogramowania |

| 12.2 |

Naruszenie procedur lokalnej/fizycznej aktualizacji oprogramowania. w tym podrobienie programu lub oprogramowania układowego do aktualizacji systemu |

||

| 12.3 | Oprogramowanie jest przedmiotem manipulacji przed procesem aktualizacji (a w związku z tym jest uszkodzone), mimo że proces aktualizacji pozostaje nienaruszony | ||

| 12.4 | Naruszenie kluczy kryptograficznych dostawcy oprogramowania w celu umożliwienia nieprawidłowej aktualizacji | M11 | Mechanizmy kontroli zabezpieczeń należy wdrażać w odniesieniu do przechowywania kluczy kryptograficznych |

| 13.1 | Atak typu "odmowa usługi" na serwer lub sieć aktualizacji, aby zapobiec wdrożeniu kluczowych aktualizacji oprogramowania lub odblokować specjalne funkcje klienta | M3 |

Wobec systemów zaplecza stosuje się mechanizmy kontroli zabezpieczeń. W przypadku gdy serwery wewnętrzne mają kluczowe znaczenie dla świadczenia usług, w przypadku awarii systemu stosuje się środki naprawcze. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP |

Środki ograniczające zagrożenia związane z "niezamierzonymi działaniami człowieka ułatwiającymi cyberatak" wymieniono w tabeli B3.

Tabela B3

Środki ograniczające zagrożenia związane z "niezamierzonymi działaniami człowieka ułatwiającymi cyberatak"

|

Nr w tabeli A1 |

Zagrożenia związane z "niezamierzonymi działaniami człowieka" | Nr ref. | Środek ograniczający |

| 15.1 | Niewinna ofiara (np. właściciel, operator lub inżynier konserwacji) ulega manipulacji i bezwiednie wgrywa złośliwe oprogramowanie lub umożliwia atak | M18 | Środki wdraża się w celu zdefiniowania i kontrolowania ról użytkowników i uprawnień dostępu zgodnie z zasadą najmniejszych uprawnień dostępu |

| 15.2 | Niestosowanie się do zdefiniowanych procedur bezpieczeństwa | M19 | Organizacje zapewniają, aby procedury bezpieczeństwa zostały zdefiniowane i były przestrzegane, w tym aby rejestrowano działania i dostęp w związku z zarządzaniem funkcjami zabezpieczeń |

Środki ograniczające zagrożenia związane z zewnętrzną łącznością i połączeniami wymieniono w tabeli B4.

Tabela B4

Środki ograniczające zagrożenia związane z zewnętrzną łącznością i połączeniami

|

Nr w tabeli A1 |

Zagrożenia związane z "zewnętrzną łącznością i połączeniami" | Nr ref. | Środek ograniczający |

| 16.1 | Manipulowanie funkcjami opracowanymi na potrzeby zdalnej obsługi układów pojazdu, takimi jak zdalny klucz, immobilizer i stacja ładowania | M20 | Mechanizmy kontroli zabezpieczeń stosuje się wobec systemów wyposażonych w dostęp zdalny |

| 16.2 |

Manipulowanie telematyką pojazdu (np. manipulowanie pomiarami temperatury towarów wrażliwych, zdalne odblokowywanie drzwi ładunkowych) |

||

| 16.3 | Zakłócenia bezprzewodowych systemów lub czujników krótkiego zasięgu | ||

| 17.1 | Uszkodzone aplikacje lub aplikacje o niskim poziomie bezpieczeństwa oprogramowania wykorzystywane jako metoda ataku na układy pojazdu | M21 |

Oprogramowanie musi być autoryzowane, poddane ocenie bezpieczeństwa i chronione w zakresie jego integralności Mechanizmy kontroli zabezpieczeń stosuje się w celu zminimalizowania ryzyka związanego z oprogramowaniem zewnętrznym, które ma zostać zainstalowane lub może zostać zainstalowane w pojeździe |

| 18.1 | Zewnętrzne interfejsy takie jak USB lub inne porty wykorzystywane jako punkt do przeprowadzenia ataku, na przykład przez wstrzyknięcie kodu | M22 | Mechanizmy kontroli zabezpieczeń stosuje się wobec interfejsów zewnętrznych |

| 18.2 | Media zainfekowane wirusem podłączone do układu pojazdu | ||

| 18.3 | Dostęp diagnostyczny (np. klucze w porcie OBD) wykorzystywany w celu ułatwienia ataku, np. manipulowanie parametrami pojazdu (bezpośrednio lub pośrednio) | M22 | Mechanizmy kontroli zabezpieczeń stosuje się wobec interfejsów zewnętrznych |

Środki ograniczające zagrożenia związane z "potencjalnymi celami lub motywami ataku" wymieniono w tabeli B5.

Tabela B5

Środki ograniczające zagrożenia związane z "potencjalnymi celami lub motywami ataku"

|

Nr w tabeli A1 |

Zagrożenia związane z "potencjalnymi celami lub motywami ataku" | Nr ref. | Środek ograniczający |

| 19.1 | Ekstrakcja autorskiego lub własnego oprogramowania z układów pojazdu (piractwo/skradzione oprogramowanie) | M7 | Techniki i projekty w zakresie kontroli dostępu stosuje się w celu ochrony danych/kodu systemu. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP |

| 19.2 | Nieuprawniony dostęp do prywatnych informacji właściciela, takich jak tożsamość osobista, dane rachunku bankowego, dane z książki adresowej, dane na temat położenia, elektroniczna identyfikacja pojazdu itp. | M8 | W ramach projektu systemu i kontroli dostępu należy uniemożliwić uzyskanie dostępu do danych osobowych lub danych krytycznych dotyczących systemu przez nieuprawniony personel. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP |

| 19.3 | Ekstrakcja kluczy kryptograficznych | M11 | Mechanizmy kontroli zabezpieczeń, np. moduły zabezpieczeń, należy wdrażać w odniesieniu do przechowywania kluczy kryptograficznych |

| 20.1 |

Nielegalne/nieuprawnione zmiany elektronicznej identyfikacji pojazdu |

M7 | Techniki i projekty w zakresie kontroli dostępu stosuje się w celu ochrony danych/kodu systemu. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP |

| 20.2 | Oszustwa dotyczące tożsamości. Na przykład, jeżeli użytkownik chce wyświetlić inną tożsamość, komunikując się z systemami poboru opłat drogowych, systemami producenta | ||

| 20.3 | Działania mające na celu obejście systemów monitorowania (np. włamanie/ manipulacja/blokowanie komunikatów takich jak dane z monitora ODR lub liczba przejazdów) | M7 | Techniki i projekty w zakresie kontroli dostępu stosuje się w celu ochrony danych/kodu systemu. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP. |

| 20.4 | Manipulowanie danymi w celu sfałszowania danych dotyczących przejazdu (np. przebieg, prędkość jazdy, trasa itp.) | Atakom polegającym na manipulowaniu danymi przeprowadzanym na czujnikach lub przekazywanych danych można zapobiegać poprzez korelację danych z różnych źródeł informacji | |

| 20.5 |

Nieuprawnione zmiany danych diagnostycznych systemu |

||

| 21.1 |

Nieuprawnione usunięcie dziennika zdarzeń systemu/manipulacja dziennikiem zdarzeń systemu |

M7 | Techniki i projekty w zakresie kontroli dostępu stosuje się w celu ochrony danych/kodu systemu. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP. |

| 22.2 |

Wprowadzenie złośliwego oprogramowania lub działania złośliwego oprogramowania |

M7 | Techniki i projekty w zakresie kontroli dostępu stosuje się w celu ochrony danych/kodu systemu. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP. |

| 23.1 | Podrobienie oprogramowania systemu sterowania pojazdu lub systemu informatycznego | ||

| 24.1 |

Atak typu "odmowa usługi" - może zostać wywołany na przykład na wewnętrznej sieci przez wprowadzenie wielu komunikatów do magistrali CAN lub przez sprowokowanie wad elektronicznego modułu sterującego poprzez dużą częstotliwość komunikatów |

M13 | Należy wdrożyć środki służące do wykrywania ataku typu "odmowa usługi" i odbudowy po takim ataku |

| 25.1 | Nieuprawniony dostęp w celu sfałszowania parametrów konfiguracji kluczowych funkcji pojazdu, takich jak dane dotyczące hamulców, progu uruchomienia poduszki powietrznej itp. | M7 | Techniki i projekty w zakresie kontroli dostępu stosuje się w celu ochrony danych/kodu systemu. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP |

| 25.2 | Nieuprawniony dostęp w celu sfałszowania parametrów ładowania, takich jak napięcie ładowania, moc ładowania, temperatura baterii itp. |

Środki ograniczające zagrożenia związane z "potencjalnymi podatnościami, które mogą zostać wykorzystane, jeżeli nie będą wystarczająco chronione lub jeżeli nie zostaną wzmocnione", wymieniono w tabeli B6.

Tabela B6

Środki ograniczające zagrożenia związane z "potencjalnymi podatnościami, które mogą zostać wykorzystane, jeżeli nie będą wystarczająco chronione lub jeżeli nie zostaną wzmocnione"

|

Nr w tabeli A1 |

Zagrożenia związane z "potencjalnymi podatnościami, które mogą zostać wykorzystane, jeżeli nie będą wystarczająco chronione lub jeżeli nie zostaną wzmocnione" | Nr ref. | Środek ograniczający |

| 26.1 |

Połączenie krótkich kluczy kryptograficznych i długiego okresu ważności pozwala atakującemu na złamanie szyfrowania |

M23 | Stosuje się najlepsze praktyki w zakresie cyberbezpieczeństwa dotyczące rozwoju oprogramowania i sprzętu |

| 26.2 |

Niewystarczające wykorzystanie algorytmów kryptograficznych w celu ochrony wrażliwych systemów |

||

| 26.3 | Stosowanie przestarzałych algorytmów kryptograficznych | ||

| 27.1 | Sprzęt lub oprogramowanie zaprojektowane w sposób umożliwiający przeprowadzenie ataku bądź sprzęt lub oprogramowanie niespełniające kryteriów projektowych dotyczących zatrzymania ataku | M23 | Stosuje się najlepsze praktyki w zakresie cyberbezpieczeństwa dotyczące rozwoju oprogramowania i sprzętu |

| 28.1 | Występowanie błędów w oprogramowaniu może stanowić podstawę ewentualnych podatności, które można wykorzystać Dotyczy to w szczególności sytuacji, w których oprogramowania nie poddano testom mającym na celu weryfikację, czy nie ma w nim znanego błędnego kodu/błędów, oraz ograniczenie ryzyka obecności nieznanego błędnego kodu/błędów | M23 |

Stosuje się najlepsze praktyki w zakresie cyberbezpieczeństwa dotyczące rozwoju oprogramowania i sprzętu. Testowanie cyberbezpieczeństwa na odpowiednią skalę |

| 28.2 | Wykorzystanie pozostałości z etapu rozwoju (np. porty debugowania, porty JTAG, mikroprocesory, certyfikaty opracowywania, hasła dewelopera itd.) może umożliwić sprawcy ataku dostęp do elektronicznych modułów sterujących lub uzyskanie wyższych uprawnień | ||

| 29.1 | Pozostawienie otwartych zbędnych portów internetowych, zapewnienie dostępu do systemów sieci | ||

| 29.2 |

Obejście rozdzielenia sieci w celu uzyskania kontroli Szczególnym przykładem jest wykorzystanie niechronionych bramek lub punktów dostępu (takich jak bramki samochód ciężarowy-przyczepa) w celu obejścia zabezpieczeń i uzyskania dostępu do innych segmentów sieci, aby popełnić czyny dokonywane w złym zamiarze, takie jak wysyłanie arbitralnych komunikatów magistrali CAN |

M23 |

Stosuje się najlepsze praktyki w zakresie cyberbezpieczeństwa dotyczące rozwoju oprogramowania i sprzętu. Stosuje się najlepsze praktyki w zakresie cyberbezpieczeństwa dotyczące projektu systemu i integracji systemu |

Środki ograniczające zagrożenia związane z "utratą danych/naruszeniem ochrony danych z pojazdu" wymieniono w tabeli B7.

Tabela B7

Środki ograniczające zagrożenia związane z "utratą danych/naruszeniem ochrony danych z pojazdu"

|

Nr w tabeli A1 |

Zagrożenia związane z "utratą danych/ naruszeniem ochrony danych z pojazdu" | Nr ref. | Środek ograniczający |

| 31.1 | Naruszenie w zakresie informacji. Możliwość naruszenia ochrony danych osobowych, kiedy zmienia się użytkownik samochodu (np. samochód zostaje sprzedany lub jest wykorzystywany jako pojazd wynajmowany nowym najemcom) | M24 | Należy przestrzegać najlepszych praktyk służących ochronie integralności i poufności danych w odniesieniu do przechowywania danych osobowych. |

Środki ograniczające zagrożenia związane z "fizycznym manipulowaniem układami w celu umożliwienia ataku" wymieniono w tabeli B8.

Tabela B8

Środki ograniczające zagrożenia związane z "fizycznym manipulowaniem układami w celu umożliwienia ataku"

| Nr w tabeli A1 | Zagrożenia związane z "fizycznym manipulowaniem układami w celu umożliwienia ataku" | Nr ref. | Środek ograniczający |

| 32.1 | Manipulowanie sprzętem OEM, np. dodanie nieuprawnionego sprzętu do pojazdu w celu umożliwienia ataku typu man-in-the-middle | M9 | Stosuje się środki służące zapobieganiu nieuprawnionemu dostępowi i jego wykrywaniu |

Część C. Środki ograniczające zagrożenia, które dotyczą obszarów poza pojazdami

Środki ograniczające zagrożenia związane z "serwerami wewnętrznymi" wymieniono w tabeli C1.

Tabela C1

Środki ograniczające zagrożenia związane z "serwerami wewnętrznymi"

|

Nr w tabeli A1 |

Zagrożenia związane z "serwerami wewnętrznymi" | Nr ref. | Środek ograniczający |

| 1.1 i 3.1 | Nadużycie uprawnień przez personel (atak wewnętrzny) | M1 | Mechanizmy kontroli zabezpieczeń stosuje się do systemów zaplecza w celu zminimalizowania ryzyka ataku wewnętrznego |

| 1.2 i 3.3 |

Nieuprawniony dostęp internetowy do serwera (umożliwiony na przykład przez backdoor, nieusunięte podatności w oprogramowaniu systemu, ataki SQL lub innymi sposobami) |

M2 |

Mechanizmy kontroli zabezpieczeń stosuje się do systemów zaplecza w celu zminimalizowania nieuprawnionego dostępu. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP |

| 1.3 i 3.4 | Nieuprawniony dostęp fizyczny do serwera (na przykład przez podłączenie pamięci USB lub innego nośnika do serwera) | M8 | W ramach projektu systemu i kontroli dostępu należy uniemożliwić uzyskanie dostępu do danych osobowych lub danych krytycznych dotyczących systemu przez nieuprawniony personel |

| 2.1 | Atak na serwer wewnętrzny powodujący, że serwer przestaje funkcjonować, na przykład uniemożliwiający kontakt z pojazdami i świadczenie usług, od których są one zależne | M3 | Wobec systemów zaplecza stosuje się mechanizmy kontroli zabezpieczeń. W przypadku gdy serwery wewnętrzne mają kluczowe znaczenie dla świadczenia usług, w przypadku awarii systemu stosuje się środki naprawcze. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP |

| 3.2 | Utrata informacji w chmurze. Jeżeli dane są przechowywane przez zewnętrznych dostawców usług w chmurze, w wyniku ataków lub wypadków może dojść do utraty danych wrażliwych | M4 | W celu zminimalizowania ryzyka związanego z przetwarzaniem w chmurze stosuje się mechanizmy kontroli zabezpieczeń. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP i wytycznych NCSC dotyczących przetwarzania w chmurze |

| 3.5 | Naruszenie w zakresie informacji przez niezamierzone udostępnienie danych (np. błędy administratora, przechowywanie danych ma serwerach w stacjach obsługi) | M5 | Mechanizmy kontroli zabezpieczeń stosuje się do systemów zaplecza w celu uniknięcia naruszeń ochrony danych. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w opracowaniu OWASP |

Środki ograniczające zagrożenia związane z "niezamierzonymi działaniami człowieka" wymieniono w tabeli C2.

Tabela C2

Środki ograniczające zagrożenia związane z "niezamierzonymi działaniami człowieka"

| Nr w tabeli A1 | Zagrożenia związane z "niezamierzonymi działaniami człowieka" | Nr ref. | Środek ograniczający |

| 15.1 | Niewinna ofiara (np. właściciel, operator lub inżynier konserwacji) ulega manipulacji i bezwiednie wgrywa złośliwe oprogramowanie lub umożliwia atak | M18 | Środki wdraża się w celu zdefiniowania i kontrolowania ról użytkowników i uprawnień dostępu zgodnie z zasadą najmniejszych uprawnień dostępu |

| 15.2 | Niestosowanie się do zdefiniowanych procedur bezpieczeństwa | M19 | Organizacje zapewniają, aby procedury bezpieczeństwa zostały zdefiniowane i były przestrzegane, w tym aby rejestrowano działania i dostęp w związku z zarządzaniem funkcjami zabezpieczeń |

Środki ograniczające zagrożenia związane z "fizyczną utratą danych" wymieniono w tabeli C3.

Tabela C3

Środki ograniczające zagrożenia związane z "fizyczną utratą danych"

|

Nr w tabeli A1 |

Zagrożenia związane z "fizyczną utratą danych" | Nr ref. | Środek ograniczający |

| 30.1 |

Szkoda spowodowana przez osobę trzecią Do utraty danych wrażliwych lub naruszenia ich ochrony może dojść na skutek fizycznego uszkodzenia w wypadku drogowym lub w przypadku kradzieży |

M24 | Należy przestrzegać najlepszych praktyk służących ochronie integralności i poufności danych w odniesieniu do przechowywania danych osobowych. Przykłady mechanizmów kontroli zabezpieczeń można znaleźć w ISO/SC27/WG5 |

| 30.2 | Utrata w wyniku konfliktów DRM (zarządzanie prawami cyfrowym) Dane użytkownika mogą zostać usunięte w wyniku kwestii związanych z DRM | ||

| 30.3 | Utrata danych wrażliwych (lub ich integralności) może być spowodowana zużyciem komponentów IT, co może mieć skutki kaskadowe (na przykład w przypadku zmiany klucza) |

W ciągu pierwszych 5 miesięcy obowiązywania mechanizmu konsultacji społecznych projektów ustaw udział w nich wzięły 24 323 osoby. Najpopularniejszym projektem w konsultacjach była nowelizacja ustawy o broni i amunicji. W jego konsultacjach głos zabrało 8298 osób. Podczas pierwszych 14 miesięcy X kadencji Sejmu RP (2023–2024) jedynie 17 proc. uchwalonych ustaw zainicjowali posłowie. Aż 4 uchwalone ustawy miały źródła w projektach obywatelskich w ciągu 14 miesięcy Sejmu X kadencji – to najważniejsze skutki reformy Regulaminu Sejmu z 26 lipca 2024 r.

Grażyna J. Leśniak 24.04.2025Senat bez poprawek przyjął w środę ustawę, która obniża składkę zdrowotną dla przedsiębiorców. Zmiana, która wejdzie w życie 1 stycznia 2026 roku, ma kosztować budżet państwa 4,6 mld zł. Według szacunków Ministerstwo Finansów na reformie ma skorzystać około 2,5 mln przedsiębiorców. Teraz ustawa trafi do prezydenta Andrzaja Dudy.

Grażyna J. Leśniak 23.04.2025Rada Ministrów przyjęła we wtorek, 22 kwietnia, projekt ustawy o zmianie ustawy – Prawo geologiczne i górnicze, przedłożony przez minister przemysłu. Chodzi o wyznaczenie podmiotu, który będzie odpowiedzialny za monitorowanie i egzekwowanie przepisów w tej sprawie. Nowe regulacje dotyczą m.in. dokładności pomiarów, monitorowania oraz raportowania emisji metanu.

Krzysztof Koślicki 22.04.2025Na wtorkowym posiedzeniu rząd przyjął przepisy zmieniające rozporządzenie w sprawie zakazu stosowania materiału siewnego odmian kukurydzy MON 810, przedłożone przez ministra rolnictwa i rozwoju wsi. Celem nowelizacji jest aktualizacja listy odmian genetycznie zmodyfikowanej kukurydzy, tak aby zakazać stosowania w Polsce upraw, które znajdują się w swobodnym obrocie na terytorium 10 państw Unii Europejskiej.

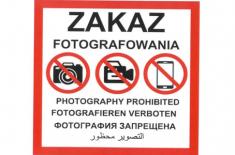

Krzysztof Koślicki 22.04.2025Od 18 kwietnia policja oraz żandarmeria wojskowa będą mogły karać tych, którzy bez zezwolenia m.in. fotografują i filmują szczególnie ważne dla bezpieczeństwa lub obronności państwa obiekty resortu obrony narodowej, obiekty infrastruktury krytycznej oraz ruchomości. Obiekty te zostaną specjalnie oznaczone.

Robert Horbaczewski 17.04.2025Kompleksową modernizację instytucji polskiego rynku pracy poprzez udoskonalenie funkcjonowania publicznych służb zatrudnienia oraz form aktywizacji zawodowej i podnoszenia umiejętności kadr gospodarki przewiduje podpisana w czwartek przez prezydenta Andrzeja Dudę ustawa z dnia 20 marca 2025 r. o rynku pracy i służbach zatrudnienia. Ustawa, co do zasady, wejdzie w życie pierwszego dnia miesiąca następującego po upływie 14 dni od dnia ogłoszenia.

Grażyna J. Leśniak 11.04.2025| Identyfikator: | Dz.U.UE.L.2021.82.30 |

| Rodzaj: | Umowa międzynarodowa |

| Tytuł: | Regulamin ONZ nr 155 - Jednolite przepisy dotyczące homologacji pojazdów w zakresie cyberbezpieczeństwa i systemu zarządzania bezpieczeństwem [2021/387]. |

| Data aktu: | 09/03/2021 |

| Data ogłoszenia: | 09/03/2021 |

| Data wejścia w życie: | 13/03/1979 |